Korpa je prazna.

U današnjem okruženju sajber sigurnosti, Linux sistemi, uprkos svojoj robusnosti, ostaju meta napadača. Neovlašteni procesi mogu ugroziti integritet sistema, ugroziti osjetljive podatke i smanjiti performanse. Razumijevanje kako otkriti i istražiti ove procese je neophodna vještina za sistemske administratore i stručnjake za sigurnost.

Osnova osiguranja Linux okruženja leži u aktivnom nadzoru. Rano otkrivanje nepravilnosti minimizira rizik od napada punog razmjera. Sumnjivi procesi se često manifestiraju kroz neočekivane skokove u korištenju CPU-a ili memorije, izvršavanje pod nestandardnim korisničkim nalozima ili prisustvo zamagljenih binarnih datoteka.

Robusna strategija praćenja uključuje različite alate i tehnike:

top, sa intuitivnim interfejsom sa opcijama sortiranja i filtriranja.Ako proces iznenada poraste na 100% iskorištenosti CPU-a, radi pod generičkim ili novokreiranim korisničkim računom i nije u korelaciji ni sa jednom poznatom uslugom, treba ga odmah istražiti.

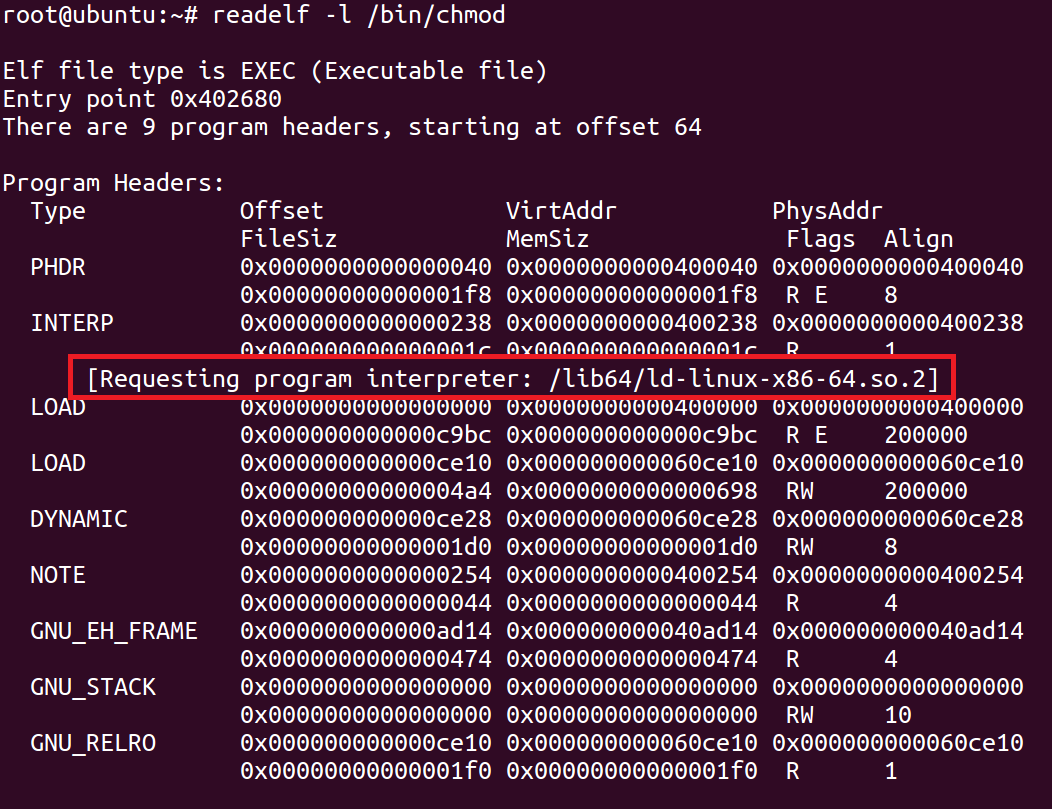

Nakon identifikacije anomalnog procesa, prikupljanje detaljnih forenzičkih podataka je sljedeći ključni korak. Sistem /procdatoteka u Linuxu pruža obilje informacija specifičnih za proces, omogućavajući administratorima da analiziraju porijeklo procesa, ponašanje i interakcije sa sistemom.

/proc/[PID]/status– Prikazuje informacije o vremenu izvođenja, uključujući korištenje memorije i stanje procesa./proc/[PID]/cmdline– Otkriva tačnu naredbu i argumente koji se koriste za pokretanje procesa./proc/[PID]/fd– Navodi otvorene deskriptore datoteka, pokazujući da li proces pristupa kritičnim sistemskim datotekama ili neovlaštenim lokacijama./proc/[PID]/environ– Pruža varijable okruženja povezane s procesom, koje mogu ponuditi uvid u njegov izvor ili svrhu.ls -l /proc/[PID]/exe– Identificira izvršnu datoteku povezanu s procesom, pomažući u otkrivanju slučajeva u kojima napadač zamjenjuje legitimne binarne datoteke.ls -l /proc/[PID]/cwd– Prikazuje trenutni radni direktorij procesa, koji može otkriti da li se izvršava sa neobične ili privremene lokacije, kao što je /tmpili /dev/shm. cat /proc/1234/cmdlineAko ova komanda otkrije skriptu ili binarnu datoteku pohranjenu na neovlaštenoj lokaciji, potrebno je dodatno ispitivanje.

Zlonamjerni procesi često uspostavljaju vanjske veze za preuzimanje korisnih podataka, prijenos ukradenih podataka ili primanje daljinskih komandi. Temeljno ispitivanje mrežne aktivnosti ključno je za određivanje da li proces djeluje kao kanal za sajber prijetnje.

Učinkoviti alati za inspekciju mreže uključuju:

netstat, pružajući detaljnu statistiku utičnice.Ako se otkrije da prethodno nepoznati proces komunicira s nepoznatom vanjskom IP adresom preko nestandardnog porta, treba ga analizirati na znakove aktivnosti komande i kontrole.

Hvatanje memorijskog prostora procesa pruža dublji uvid u njegovo izvršenje. Dump memorije omogućava analitičarima da identifikuju ugrađene korisne podatke, zamagljene skripte i ubačeni zlonamjerni kod.

Instalirajte potrebne uslužne programe za otklanjanje grešaka:

sudo apt install gdbNapravite dump jezgra procesa:

gcore -o /path/to/output 1234Za dublje ispitivanje, izdvojite memorijski sadržaj koristeći dd:

sudo dd if=/proc/1234/mem of=/home/user/mem_dump bs=1024vmmapza mapiranje memorijskih regija i identifikaciju anomalnih kodnih injekcija. gcore -o /home/user/core_dump 1234Ova komanda generiše jezgro procesa 1234za forenzički pregled.

Jednom kada se memorija uhvati, alati za analizu pomažu izvući značajnu inteligenciju:

Ako stringsotkrije API ključeve, šifrirane korisne podatke ili veze sa zlonamjernim domenama, potrebna je hitna sanacija.

Proaktivna odbrana od sumnjivih procesa zahtijeva višeslojni pristup:

Održavanje sigurnog Linux okruženja zahtijeva budnost, kontinuirano praćenje i proaktivno istraživanje anomalija. Napadači kontinuirano usavršavaju svoje taktike, zbog čega je imperativ za sigurnosne profesionalce da ostanu ispred kroz napredne tehnike otkrivanja i forenzičke analize. Koristeći alate kao što su top, ps, netstat, gcorei Volatility, administratori mogu efikasno identificirati, analizirati i neutralizirati sumnjive procese prije nego što eskaliraju u ozbiljne sigurnosne incidente.

Uz postavljene prave strategije, organizacije mogu ojačati svoju odbranu, minimizirati rizike i osigurati integritet sistema protiv prijetnji koje se razvijaju.